Chi possiede un iPhone è, nella maggior parte dei casi, anche un appassionato di tecnologia, come lo siamo noi di iPhoneItalia. Proprio per questo abbiamo deciso di creare una nuova rubrica, denominata “7 notizie per 7 giorni”, nella quale verranno riassunte le 7 notizie di tecnologia più interessanti e curiose della settimana, ma non riguardanti propriamente il mondo iPhone. Un modo per discutere insieme di tecnologia e non far mancare nulla ai nostri lettori! Eccoci arrivati ad un nuovo appuntamento.

LG presenta la nuova versione del telecomando Magic Motion a comando vocale

LG Electronics annuncia, a pochi giorni dal Consumer Electronics Show (CES) di Las Vegas, il nuovo telecomando Magic Remote compatibile con la gamma di CINEMA 3D Smart TV. Un design completamente rinnovato, un sistema di riconoscimento vocale assolutamente innovativo e dotato delle tecnologie più avanzate rendono Magic Motion un oggetto davvero interessante per chi desidera gestire in modo semplice e immediato tutti i sistemi CINEMA 3D Smart TV attraverso un solo telecomando, siano essi TV, home theater, set-top box e lettori Blu-Ray.“LG è da sempre impegnato nell’offerta di soluzioni di home entertainment innovative e il telecomando Magic Motion rappresenta un elemento fondamentale per un’esperienza utente unica con i CINEMA 3D Smart TV” – ha commentato Havis Kwon, Presidente e CEO di LG Electronics Home Entertainment Company. “Quest’ultimo modello, oltre alle già ottime funzioni di cui era dotato, vanta un sistema di riconoscimento del linguaggio naturale e funzioni di puntamento, magic gesture e pulsante di scorrimento che lo differenziano dagli altri modelli disponibili sul mercato.”Un oggetto davvero unico e capace di offrire un’esperienza “magica”, grazie alla possibilità di gestire tutti i propri device semplicemente utilizzando il linguaggio naturale. Basato su un avanzato software di “Natural Laguange Recognition”, Magic Remote di LG riconosce le conversazioni permettendo così all’utente di parlare in modo naturale senza la necessità di comandi specifici. Magic Remote integra anche tutte le funzionalità che caratterizzavano il modello precedente come la funzione magic gesture, che consente di controllare le Smart TV con un semplice gesto del braccio, la funzione scorrimento – perfetta per navigare sul web e per lo zoom in e out per utilizzare in modo ottimale le applicazioni come Google Maps – e la funzione di puntamento.

Magic Remote di LG permette inoltre di accedere direttamente ai menù e alle opzioni più utilizzati o di cambiare canale semplicemente scrivendo nell’aria il numero desiderato. Magic Remote è disponibile in due modelli, uno per i CINEMA 3D Smart TV premium e uno per tutti gli altri modelli standard CINEMA 3D Smart TV. Il modello premium si contraddistingue per un design compatto che rende la presa più facile e confortevole e la tastiera retroilluminata a LED per essere utilizzato anche al buio. I tasti più utilizzati sono stati poi appositamente riposizionati per rendere l’esperienza dell’utente ancora più naturale e piacevole.

Disponibilità prevista in Italia: secondo trimestre 2013.

Geodrop cambia: rilasciata la versione 4.0 powered by A-Tono

Dopo 10 anni dalla sua nascita, Geodrop evolve ancora con la versione 4.0 interamente sviluppata da A-Tono. Con questa nuova versione Geodrop punta in alto e di fatto diventa il brand della piattaforma tecnologica di riferimento dei servizi di A-Tono come Serving Provider di Telecomunicazioni.

Tra le novità più evidenti di Geodrop 4.0 c’è il mobile payment – per gestire il pagamento di contenuti tramite il credito del cellulare – e la possibilità per lo sviluppatore di integrarne tutte le funzionalità nella propria applicazione tramite la potente “Application Programming Interface” (API), usufruendo dello stesso modello di sicurezza usato da Facebook e Twitter. Questo mette al centro il Developer – grande o piccolo – incentinvandolo ad integrare la sua applicazione con programmi esterni o rendendolo un rivenditore dei servizi A-Tono tramite l’App Connection, una forma di innovativa affiliazione tipica del mercato Cloud. Inoltre, ricevere SMS sul web o nella propria applicazione adesso è gratuito, grazie alle numerazioni condivise messe a disposizione dell’utente. Tutte le info su geodrop.com.

Digitalizzazione del patrimonio librario: è partito il progetto MiBAC-Google

Il 10 dicembre sono partiti dalla Biblioteca Nazionale Centrale di Roma i primi volumi destinati ad inaugurare il progetto di digitalizzazione del patrimonio librario. I volumi diventeranno file digitali, idonei ad essere conservati e consultati nell’immediato futuro grazie all’accordo siglato tra il MiBAC e Google Libri nel marzo 2010 per la digitalizzazione di un minimo di 500.000 testi sino ad un massimo di un milione di volumi. Un successivo accordo di collaborazione siglato fra il Dipartimento per la digitalizzazione della pubblica amministrazione e l’innovazione tecnologica della Presidenza del Consiglio dei Ministri e il MiBAC- Direzione Generale per le Biblioteche, gli Istituti culturali e il Diritto d’autore e Direzione Generale per la Valorizzazione del patrimonio culturale ha consentito alle biblioteche di avviare le attività loro attribuite grazie al finanziamento di un primo lotto per la realizzazione del progetto “Catalogazione e creazione di metadati a supporto del Progetto Google”.

Il progetto, ideato per la salvaguardia dei testi rari e di pregio, patrimonio inestimabile delle Biblioteche, coniuga le esigenze di tutela con una ampia valorizzazione, fruizione e divulgazione dei materiali interessati. Per la prima volta, le opere, ora affidate solo alla caducità della carta, saranno rese accessibili attraverso Internet in formato digitale. Prevenzione e recupero di volumi sottratti, piccoli restauri, ricostruzione virtuale di edizioni incomplete, consultazione del materiale senza limiti di spazio e di tempo, saranno solo alcuni dei vantaggi anche economici che comporta il progetto, dopo il quale la visione delle copie digitali potrà essere l’alternativa alla consultazione di quelle originali.

I file digitali dei volumi potranno essere liberamente e gratuitamente visualizzabili in full text e scaricabili poiché si tratta di opere di pubblico dominio (editate fino al 1871) che non rientrano nelle limitazioni imposte dalla legge sul diritto d’autore, e saranno reperibili sui siti web delle Biblioteche, in Internet culturale, in Cultura Italia ed in Europeana o su qualsiasi altro sito presente o futuro di proprietà del MiBAC, nonché sul sito di Google Books. Le Biblioteche avranno la facoltà di utilizzare le loro copie digitali interamente o parzialmente a propria discrezione nell’ambito dei servizi offerti sui siti istituzionali, permettendo così una accessibilità assoluta alle collezioni.

Le biblioteche del MiBAC coinvolte sono la Biblioteca Nazionale Centrale di Roma, coordinatore esecutivo del progetto, la Biblioteca Nazionale Centrale di Firenze e la Biblioteca Nazionale Vittorio Emanuele III di Napoli. Partecipa al progetto anche l’Istituto Centrale per il Catalogo Unico delle Biblioteche italiane e per le Informazioni Bibliografiche- ICCU. L’Italia si è inserita in un programma più vasto che vede protagonisti altri importanti Paesi, come Stati Uniti, Inghilterra, Germania, Francia, Austria, Spagna, Olanda, Repubblica Ceca, Giappone e biblioteche nazionali di rilevanza mondiale, come la Bayerische Staatsbibliothek di Monaco di Baviera, la British Library di Londra, l’Österreichische Nationalbibliothek di Vienna, la Nationale Bibliotheek van Nederland de L’Aja.

La prima fase operativa ha visto impegnate le biblioteche nella valutazione dello stato di conservazione delle raccolte, nella preparazione delle tecnologie e dei software necessari alla movimentazione delle opere, nel reclutamento e nell’addestramento alle procedure delle risorse umane esterne e del personale interno che le coordina. I volumi ritenuti idonei per la scansione sono stati selezionati, creando o estraendo da SBN i metadati bibliografici, poichè la catalogazione in SBN delle edizioni è una condicio sine qua non prevista dall’accordo. Da parte sua Google, su esplicita richiesta del MiBAC, ha creato uno Scanning Center in Italia, dove avverrà la digitalizzazione e la produzione dei file digitali delle singole pagine, dei file di testo generati da tecnologie di riconoscimento ottico dei caratteri.

Google provvederà anche al trasporto dei volumi dalle biblioteche allo Scanning Center, e viceversa, nonché all’assicurazione dei volumi stessi.

Kroll-Ontrack: oltre 100.000 ricerche al mese sul web sono dedicate al recupero dei dati

I motori di ricerca vengono utilizzati dagli utenti tutti i giorni per trovare le più svariate informazioni, molte delle quali, ad esempio, sono legate alla stagionalità. In questo periodo, è molto più frequente trovare utenti che ricercano idee per i regali di Natale, oppure sulle località in cui trascorrere le vacanze.

C’è un dato però abbastanza costante nella ricerca per parole chiave: ogni giorno migliaia di utenti utilizzano i motori di ricerca per trovare una soluzione alla perdita dei dati subita. La media è di oltre 100.000 ricerche al mese, che prendono in considerazione una vasta serie di problematiche come rottura del supporto, formattazioni accidentali e più in generale la perdita dei file. Il dato è significativo perchè dimostra come la perdita dei dati sia uno dei più temuti “incidenti” informatici e come questo si verifichi piuttosto di frequente, diversamente dalla normale percezione del problema da parte degli utenti i quali ritengono che la perdita dei dati sia in generale una situazione eccezionale. Ma la realtà dimostra il contrario.

Secondo una ricerca di Sirmi, nel terzo trimestre 2012, le vendite dei notebook professionali sono cresciute sia in termini di fatturato, in aumento del 10,7% a 186,7 milioni di euro, sia in termini di volumi, con 296 mila unità vendute (+25,3%), e, sempre nel periodo luglio-settembre sono stati venduti 647.800 tablet (+221%), a fronte di un fatturato di 263,7 milioni di euro (+194,8%). Con questi numeri, ai quali sommare la base installata pregressa, è sufficiente anche una piccola percentuale di guasti o malfunzionamenti per generare migliaia di casi di perdite di dati l’anno. Anche gli utenti fanno la loro parte: infatti, l’errore umano rappresenta una delle cause principali di perdita dei dati. Basta pensare che molti utenti spesso cancellano accidentalmente i propri file musicali, le fotografie o i documenti personali mentre in ambito aziendale spesso sono imputabili ad errore umano la perdita dei dati su sistemi RAID o la cancellazione fortuita di virtual machine.

Internet è lo strumento più utilizzato per cercare suggerimenti su come affrontare e gestire una perdita dei dati e molto spesso sia le aziende che gli utenti privati ricercano in rete un fornitore di recupero dati che possa aiutarli. Purtroppo però il web non sempre mette a disposizione degli utenti tutte le informazioni necessarie per poter selezionare un fornitore professionale. Pressati dall’urgenza del momento, gli utenti rischiano di farsi guidare nella scelta esclusivamente da siti accattivanti, affidando i loro dati a presunti esperti e di conseguenza rinunciando al loro recupero.

“Nella maggior parte dei casi vi sono ottime possibilità di ripristinare i dati da un supporto danneggiato ma tali possibilità si riducono notevolmente se il dispositivo è già stato maneggiato da improvvisate società di data recovery”, afferma Paolo Salin, Country Director di Kroll Ontrack in Italia, “E’ molto importante, quindi, evitare qualsiasi tipo di manomissione o di apertura del media. Nella nostra lunga esperienza, ci è capitato più volte di operare su dispositivi che avevano già subito tentativi di ripristino e i nostri tecnici spesso si sono trovati di fronte a situazioni disastrose: hard disk privi di componenti o rimontati in modo errato, addirittura dispositivi con briciole o altre impurità all’interno”.

Se si incorre in una perdita dei dati, è quindi fondamentale optare per un fornitore di comprovata esperienza, noto sul mercato, le cui competenze siano riconosciute dai principali OEM e hardware vendor. In più le aziende dovrebbero verificare che il fornitore possieda conoscenza di ambienti di storage complessi come sistemi di virtualizzazione, Cloud, database e dati crittografati.

Le previsioni di Blue Coat sulla sicurezza informatica per il 2013

Blue Coat Systems analizza i rischi informatici a cui dovranno far fronte le divisioni IT mostrando quali saranno i punti salienti da cui proteggersi e come cambieranno, di conseguenza, le soluzioni per farlo.

Gli attacchi informatici su larga scala diventeranno il trampolino di lancio per quelli mirati

Se la vostra azienda possiede dati sensibili, state certi che nel 2013 qualcuno cercherà di appropriarsene sfruttando attacchi di massa come copertura per attacchi mirati. Oggi giorno, decine o centinaia di endpoint aziendali potrebbero infettarsi a causa di malware distribuito su larga scala. Pur trattandosi di una minaccia per la propria sicurezza, le aziende tendono a sottovalutare questo tipo di attacchi, proprio perché non destinati alla propria specifica organizzazione. Nel 2013, tuttavia, questo atteggiamento costituirà una via d’accesso per attacchi finalizzati a rubare specifiche informazioni di target prescelti.

Accade sempre più spesso che malintenzionati paghino grosse somme di denaro ai cyber criminali che gestiscono le bot, in modo da poter utilizzare il sistema di computer infetti. Questo consente ai cybercriminali che hanno preso di mira una determinata azienda di dare in affitto o acquistare macchine completamente infette che fanno parte di un intervallo di indirizzi IP target. A mano a mano che le dimensioni dell’azienda aumentano, la certezza che un cybercriminale possa trovare un sistema infetto da cooptare aumenta a livello esponenziale. Di conseguenza, quella che era un’infezione causata da un attacco per il massa market, può subdolamente trasformarsi in un attacco mirato. Per rendere più facile questa trasformazione basterà aggiungere ai normali Trojan, strumenti di raccolta di informazioni che esplorino attivamente un hard disk anziché attendere che l’utente si colleghi a un sito finanziario.

Mobile: dagli attacchi sotto forma di app, a vere proprie botnet mobili.

Sono sempre più numerose le aziende che permettono ai propri dipendenti di accedere alla rete aziendale da dispositivi mobili e si prevede che nel 2013 proprio questi dispositivi mobili diventeranno un obiettivo di grande valore per i criminali informatici. Oggigiorno, gli attacchi di penetrazione degli smartphone sono caratterizzati dal cosiddetto “mischiefware”, che consiste, ad esempio, nell’invio di SMS o negli acquisti in-app effettuati dall’interno di applicazioni non autorizzate, operando entro i parametri di una app senza infrangere il modello di sicurezza del telefonino. Si prevede che nel 2013 il malware non si presenterà come un’app dello smartphone, ma sfrutterà invece il sistema di sicurezza del dispositivo stesso per identificare le informazioni preziose e inviarle ad un server. Di pari passo con questa nuova minaccia di malware mobile si prevede la comparsa della prima rete botnet mobile in grado di inviare messaggi SMS per gestire e controllare i server.

Malnet: nuovi perfezionamenti per garantire attacchi più sofisticati e credibili.

Nel 2013 è probabile che la maggior parte del malware sarà distribuito da grandi reti malnet che gestiscono il “malware come un modello di business”. Queste infrastrutture sono molto efficaci sia a lanciare gli attacchi che nell’infettare gli utenti. Il risultato? Un florido business per gli operatori di reti malnet. Il loro costante successo nell’infettare i computer dimostra che non hanno bisogno di uno strumento di sfondamento rivoluzionario per continuare a fare soldi, ma solo di costanti aggiustamenti evolutivi.

Si ritiene che nel 2013 essi punteranno ad affinare i loro modelli e ad investire in attività che gli permettano di sviluppare attacchi più sofisticati e credibili. Assumendo traduttori e redattori, gli operatori di malnet saranno, ad esempio, in grado di creare email di phishing migliori che imitino la vera pagina di un istituto finanziario. Potranno, inoltre, investire nella realizzazione di facciate più plausibili di siti Web e in kit di exploit più completi in modo da rendere i loro attacchi più credibili, aumentando le probabilità di successo.

Il modello dei big data si confronta con l’intelligenza delle minacce

Il settore della sicurezza adatterà il modello dei big data per comprendere meglio le vulnerabilità potenziali a livello di rete e di utente. Tutte le soluzioni di sicurezza e di networking generano dei log, ovvero volumi significativi di informazioni sui comportamenti degli utenti, il traffico che attraversa la rete e altro ancora. Scavando in questi dati per trovare schemi comprensibili di comportamenti rischiosi, minacce e anomalie della rete, oltre a correlazioni fra comportamenti e rischi, consentirà di realizzare nuovi sistemi di difesa in grado di aiutare gli utenti ad effettuare scelte predefinite più sicure.

La condivisione diventa più riservata

L’ampia disponibilità di informazioni ha esposto gli utenti a subire attacchi molto mirati alla sfera personale che fanno riferimento a membri della famiglia, animali domestici e ad altre informazioni personali nel tentativo di ottenere l’accesso a dati confidenziali. Questa disponibilità così a portata di mano consente, inoltre, ai cybercriminali di raggiungere gli utenti identificando in modo molto semplice i siti che visitano e a lanciare trappole esplosive. Nel 2013 questo maggior rischio indurrà gli utenti che hanno operato con un modello di condivisione totale, a limitare la quantità e la qualità delle informazioni condivise e ridurre il numero di persone con cui condividerle.

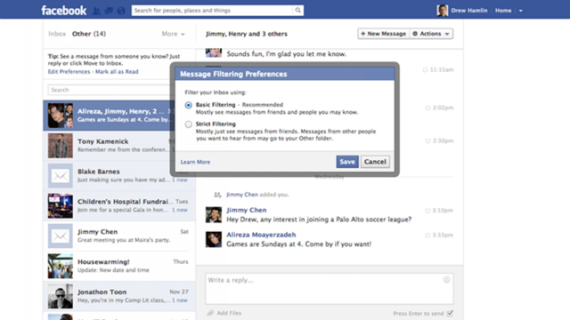

Facebook farà inviare messaggi a pagamento ai non-amici?

Facebook sta aggiungendo nuove impostazioni per la gestione dei messaggi e sta anche testando un sistema che prevede il pagamento di 1 dollaro per inviare messaggi a chi non è tra i nostri amici. Insomma, messaggi a pagamento su Facebook? Intanto, il social network sta studiando nuovi filtri per la gestione dei messaggi classici: un filtro basilare che permette di vedere i messaggi dei vostri amici e delle persone che potreste conoscere e un filtro più rigido che permette di passare solo ai messaggi dei vostri amici.

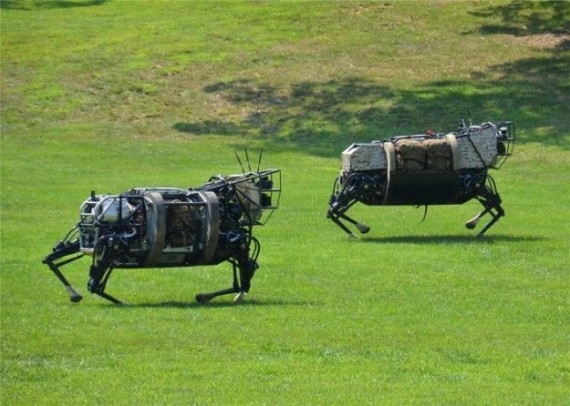

Asino Robot che risponde ai comandi vocali

Il DARPA ha realizzato LS3, un asino-robot che può rispondere ai comandi vocali a distanza. È stato progettato per spostare carichi pesanti alleggerendo il lavoro ai militari che magari devono muoversi su terreni difficili: può sopportare ben 180 chilogrammi camminando per 32 chilometri al giorno.