iPhoneItalia interviews è il nome che abbiamo assegnato alla nostra rubrica nella quale pubblichiamo le interviste che la nostra redazione ha potuto fare a personaggi importanti del mondo iPhone e iOS, siano essi hacker, sviluppatori, o in qualche modo legati direttamente a questo panorama. Oggi abbiamo il piacere di proporvi l’intervista realizzata a Stefan Esser, meglio conosciuto come I0n1c, colui che ha trovato l’exploit untethered per iOS 4.3.1. Note: if you’re not an italian user and you’d like to read the interview, just open the article and scroll to the bottom.

Riportiamo di seguito quindi l’intervista in italiano:

1) Come ha “incontrato” Apple per la prima volta?

Intendi nel vero senso della parola? Perchè nel 2008 andai a pranzo con una parte della squadra di sicurezza dell’Apple nel loro strabiliante campus di Cupertino, e la pizza che mangiammo era deliziosa!

Nell’altro senso invece, non ricordo quando comprai il mio iBook.Comunque l’ho sempre e solo usato per giocare un po’ con la piattaforma PPC.

Cominciai a lavorare con i prodotti Apple nel 2007, quando la mia compagnia mi diede un MacBook.2) Quando è diventato un hacker? Quale fu il primissimo exploit che trovasti?

Tra il 1998 e il 1999.

Non ricordo quale fu la prima vulnerabilità che trovai: comunque, una delle prime vulnerabilità da me scoperte che colpirono i media fu l’esecuzione di codice in remoto vulnerabile in tutte le installazioni di default PHP

3) Oggigiorno, essere un hacker famoso non è cosí semplice: potrebbe raccontarci la suaesperienza?

“Diventare famosi” è un pretesto sbagliato per gettarsi nell’hacking: se vuoi diventare famoso dovreste fare un vostro video in cui cantate/fate rap e lo mettete su youtube (ripensandoci però non sarebbe una cattiva idea…).

Mi sono addentrato nell’hacking / ricerca sulla sicurezza perchè amo risolvere i rompicapi.

Certo, è vero che è sconcertante che l’IT security è diventata più difficile negli ultimi 10 anni, ma è diventata anche molto divertente.

Comunque, come i rompicapi della vita reale, la ricerca delle vulnerabilità alcune volte può risultare noiosa, c’è bisogno di molta pazienza e alla fine della giornata se vi accorgete che avete saltato un pezzo del rompicapo fin dall’inizio, non dovete bloccarvi, e non dovete farlo neanche se avete risolto il rompicapo sbagliato.

Bisogna realizzare che dovete esercitarvi le vostre abilità, iniziare con piccoli rompicapi e quindi lavorare fino a quando non riuscirete a risolvere quelli più difficili.

A quel punto, sarete riconosciuti dagli altri hacker e diventerete conosciuti.

Ovviamente il concentrarsi su argomenti che altri ricercatori non trattano aiuta, ma non è

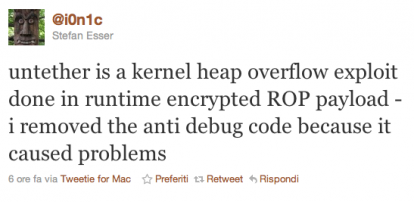

assicurata una vittoria semplice.4) Con iOS 4.3, Apple ha introdotto il protocollo ASLR, che ha dato dei problemi nel trovare

un exploit per il jailbreak untethered: come è riuscito a “romperlo”?

Ho usato un trucchetto che coinvolge una funzione poco conosciuta dei codici binari di OS X per bypassare la protezione dell’ASLR.

Detto ciò, posso affermare che l’ASLR non è stata una sfida per l’exploit untethered.

La sfida più grande è stato il fatto che Apple ha rimosso delle varianti di sistema a partire da iOS 4.3.

Nei precedenti jailbreak, il “return oriented programming” (ROP) erra usato per disattivare alcune funzioni di sicurezza attraverso queste varianti, in modo da permettere l’esecuzione di un altro codice binario, contenente l’exploit del kernel.

Principalmente il processo del ROP significa che dirotti l’esecuzione di un processo lo reindirizzi attraverso frammenti di codice già presenti nella memoria.

Riuscendo a combinare i giusti frammenti di codice puoi fare qualunque cosa.

Perciò nei precedenti jailbreak servivano solamente conoscenze basi per creare il ROP payload.

Ma ora tutto l’exploit del kernel dev’essere montata usando questi frammenti di codice: molto più difficile di prima.

5)Perchè pensa che uno dovrebbe fare il jailbreak?

Personalmente faccio il jailbreak perchè è necessario per fare un vero studio sulla sicurezza dell’iPhone.

Raramente uso qualcosa da Cydia, eccetto tool di sistema e alcune volte compro delle app dall’App Store, ma sono sicuro che questo Apple lo sappia 😛Comunque per alcune persone jailbrekkare è l’unico modo per far fare all’iPhone ciò che si vuole.

6)Di recente ha trovato un exploit per iOS 4.3.1: è stato difficile?

Veramente no, perchè in questo caso stavo semplicemente cercando una configurazione specifica (il più del lavoro era già stato ultimato mesi fa quando cominciai a scavare nella sicurezza dell’iPhone).

7)In un suo recente tweet, ha parlato di qualche problema al Wi-Fi: potreste spiegare meglio questi problemi?

Credo che non ci sia bisogno che vi preoccupiate di questo: sembra che iOS 4.3(.1) abbia solamente cambiato qualcosa nei driver Wi-Fi che causava problemi con alcuni routers.

Alcune volte questi problemi spariscono semplicemente riavviando il router, ma i test hanno dimostrato che questo problema non è collegato al Jailbreak.

English version

1)how did you “met” apple for the first time?

Do you mean acutally met?

Because then I it was 2008 when I had lunch with part of the apple security team on their awesome campus in cupertino.

And the pizza there was delicious.

Aside from that I don’t remember when I bought my iBook.

However I never used that for anything else than playing around with the PPC platform.

I started to work with Apple products in 2007 when I got a MacBook from my company.2)when did you became a hacker? Which was your very first exploit you’ve found?

That was about 1998-99.

Don’t remember what vulnerability I found first.

However the first of my vulnerabilities that hit the media was a remote code execution vulnerability in all default PHP installations.3)Nowadays, being a famous hacker is not so easy: might you tell us your experience?

“To become famous” is the wrong motivation to get into hacking.

If you want to become famous you should record yourself singing/rapping and put it on youtube (well on second thought that is maybe not a good idea).

I got into hacking / security research because I love to solve puzzles.

And yes it is true that puzzling in IT security has become a lot harder in the last 10 years. But it also became a lot more fun.

However like real puzzles vulnerability research is sometimes very tiresome, you need a lot of patience and at the end of the day you should not get too frustrated if you realize one piece of the puzzle was

missing from the start.

Or that you solved the wrong puzzle.

You have to realize that you have to train your skills, start with small puzzles and then work your way up until you can solve the big and hard puzzles.

And at that point you will get recognized by other hackers and become known.

Of course it helps if you concentrate on some topic not so many researching are working.

But there is no cheap win.4)with iOS 4.3, apple introduced the ASLR protocol, which gave problems with an untether exploit: how did you managed to “break” it?

I used a little trick that involved a legit but lesser known feature of OS X binaries to bypass the ASLR protection.

That said ASLR was not really a challenge for the untether exploit.

More challenging was the fact that Apple removed some system variables in 4.3.

In previous jailbreaks so called return oriented programming (ROP) was used to disable some security features through these variables in order to allow another binary containing the kernel exploit to run.

ROP basically means that you hijack the execution of a process and redirect it through code snippets already in memory.

By combining the right code snippets you can do whatever you want.

So in previous jailbreaks only beginner skills were required to create the ROP payload.

But now the whole kernel exploit has to be build by using such code snippets.

That is far more difficult than before.5)why do you think that someone should do the jailbreak?

I personally jailbreak because it is required to do real iPhone security research.

I seldomly use anything from Cydia except system tools and from time to time I buy apps in the AppStore and I am sure Apple is aware of that 😛

However for some people jailbreaking is the only way to get the iPhone to do what they want.6)you’ve recently found an exploit for iOS 4.3.1: was it difficult?

Actually no, because in this case I was simply searching for a specific pattern. (most of the work was done months ago when I originally started digging into iPhone security)

7)in a recent tweet of yours, you talkes about some wi fi issues: could you explain better those problems?

I think you don’t have to worry about this. It seems that iOS 4.3(.1) just has changed something in the wifi drivers that causes problems with some routers.

Sometimes these problems go away by just rebooting the router.

Tests have shown that this problem is unrelated to jailbreaking.

Ringraziamo I0n1c per averci concesso quest’intervista!

We’d like to say thank you to i0n1c for the interview!