Alcuni ricercatori di sicurezza hanno rivelato oggi un metodo di attacco basato su SMS chiamato Simjacker che va a colpire tutte le SIM ed e-SIM presenti in oltre 30 Paesi.

Ecco quanto pubblicato oggi dai ricercatori di sicurezza di AdaptiveMobile Security:

Siamo abbastanza sicuri nell’affermare che questo exploit sia stato sviluppato da una specifica società privata che lavora con i governi per monitorare le persone. Riteniamo che questa vulnerabilità sia stata sfruttata per almeno 2 anni in più paesi, principalmente ai fini di sorveglianza.

I ricercatori hanno descritto questo attacco come “un enorme salto in termini di complessità e raffinatezza” rispetto agli attacchi precedentemente visti su reti mobili e “una considerevole escalation nelle skillset e nelle capacità degli aggressori“.

Come funzione Simjacker?

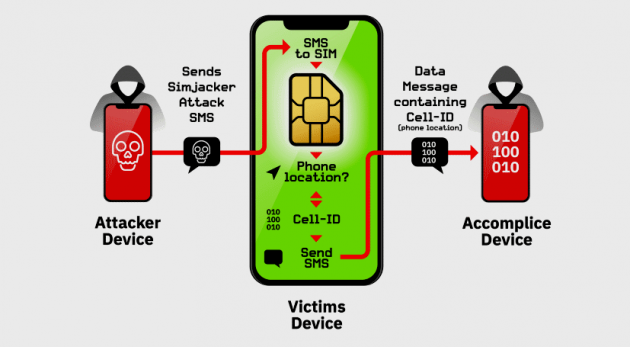

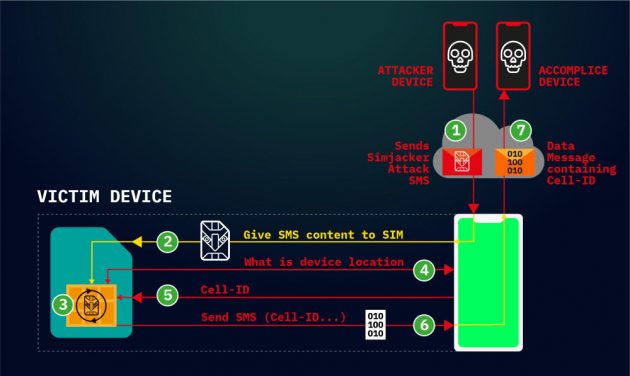

Simjacker inizia con un utente malintenzionato che sfrutta uno smartphone, un modem GSM o qualsiasi servizio A2P per inviare un messaggio SMS al numero di telefono della vittima. Questi messaggi SMS contengono istruzioni nascoste SIM Toolkit (STK) supportate dal browser S @ T di un dispositivo, un’applicazione che risiede sulla scheda SIM, anziché sul telefono.

Il browser S @ T e le istruzioni STK sono una vecchia tecnologia supportata su alcune reti mobili e le loro schede SIM. Possono essere utilizzati per attivare azioni su un dispositivo, come l’avvio di browser, la riproduzione di suoni o la visualizzazione di popup. In passato gli operatori utilizzavano questi protocolli per inviare offerte promozionali agli utenti o fornire informazioni di fatturazione.

AdaptiveMobile afferma che gli attacchi Simjacker osservati utilizzano questo meccanismo per far sì che lo smartphone della vittima riveli i dati sulla posizione e i codici IMEI, che successivamente la SIM invierà tramite un messaggio SMS a un dispositivo di terze parti dove un utente malintenzionato potrà registrare i dati della vittima.

A peggiorare le cose, l’attacco di Simjacker funziona in maniera completamente silenziosa, per cui le vittime non vedranno alcun messaggio SMS nelle loro caselle in arrivo o in uscita. Ciò consente a questi maleintenzionati di inviare continuamente messaggi SMS e di tenere traccia della posizione dell’utente mentre si spostano durante il giorno, le settimane o i mesi.

Inoltre, poiché Simjack sfrutta una tecnologia residente sulla scheda SIM, l’attacco funziona indipendentemente dal tipo di dispositivo dell’utente.

Abbiamo osservato che i dispositivi di quasi tutti i produttori sono stati presi di mira con successo per recuperare la posizione: Apple, ZTE, Motorola, Samsung, Google, Huawei e persino dispositivi IoT con schede SIM.

L’unica buona notizia è che l’attacco non si basa su normali messaggi SMS, ma su un codice binario più complesso consegnato comunque come SMS, il che significa che gli operatori di rete dovrebbero essere in grado di configurare le loro apparecchiature per bloccare tali dati che attraversano le loro reti.

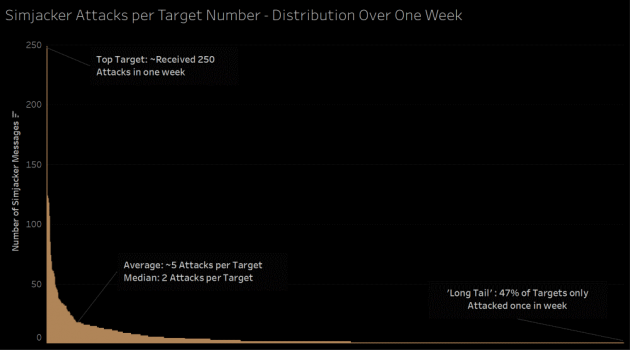

Purtroppo AdaptiveMobile non ha condiviso il nome della società che esegue questi attacchi, che negli ultimi due anni avrebbe collaborato con i servizi di intelligence di diversi Paesi per effettuare azioni di spionaggio mirate. Non è chiaro se questa vulnerabilità sia utilizzata per rintracciare criminali o terroristi o per rintracciare anche dissidenti politici, giornalisti o oppositori politici. Tuttavia, AdaptiveMobile ha affermato che gli attacchi Simjacker si verificano su base giornaliera e in gran numero. Nella maggior parte dei casi, i numeri di telefono vengono tracciati alcune volte al giorno, per lunghi periodi. I ricercatori hanno affermato che alcuni numeri di telefono sono stati rintracciati centinaia di volte in un periodo di 7 giorni, suggerendo che appartenevano a obiettivi di alto valore.

Il team di ricerca di AdaptiveMobile discuterà e presenterà di più sugli attacchi di Simjacker e sui loro risultati alla conferenza sulla sicurezza di VirusBulletin 2019 che si terrà a Londra, a ottobre.